Бюрократия на службе у киберпреступности

В мире информационной безопасности существует опасная иллюзия: мы привыкли думать, что хакеры начинают атаку с темного экрана терминала, сканирования портов nmap и поиска уязвимостей на внешнем периметре. Мы представляем их как цифровых призраков, которые ищут иголку в стоге сена.

Но реальность 2026 года выглядит иначе. Современный злоумышленник не сканирует сеть вслепую, рискуя быть обнаруженным IDS/IPS системами. Он заваривает кофе, открывает сайт государственных закупок ( goszakupki.by) и просто читает документы.

Для специалиста по закупкам тендерная документация — это скучный перечень требований, строго регламентированный законом. Это просто бюрократия: «МФУ Canon — 5 штук, ноутбуки Lenovo — 20 штук».

Для меня, как для Red Teamer'а (специалиста, имитирующего атаки), эти документы выглядят совершенно иначе. Это не список покупок. Это Attack Surface Map — детальная карта поверхности атаки. Это готовая инструкция, которая говорит мне: «Вот наши уязвимые принтеры, вот версии нашего софта, вот имена наших системных администраторов, а вот компания-подрядчик, через которую нас можно взломать».

В этой статье мы подробно разберем, как безобидная на первый взгляд прозрачность государственных закупок становится фатальной уязвимостью в системе OPSEC (Operational Security), и почему публикация точных моделей оборудования экономит атакующим недели разведки.

Часть 1. Разведка без единого пакета: Пассивный OSINT

Любая кибератака начинается с фазы Reconnaissance (Разведка). В классической схеме Cyber Kill Chain это первый и самый важный этап. Обычно он требует аккуратности: если вы начнете активно сканировать сервера жертвы, служба безопасности (SOC) может заметить подозрительную активность и заблокировать ваш IP.

Тендерные площадки предлагают уникальную возможность: абсолютно пассивную разведку.

Когда я скачиваю техническое задание (ТЗ) с сайта госзакупок, я не взаимодействую с инфраструктурой целевой организации. Ни один фаервол, ни один антивирус, ни один SIEM не зафиксирует мой интерес. Я нахожусь на легитимном государственном ресурсе, скачиваю публичные файлы. Для жертвы я невидим.

Что видит аналитик в "скучном" ТЗ?

Обыватель видит:

"Закупка услуг по техническому обслуживанию и ремонту оргтехники. Список оборудования: HP LaserJet Pro M402n, Kyocera ECOSYS M2040dn..."

Хакер видит:

- Точные версии железа: Возможность подобрать CVE (уязвимости) без сканирования.

- Масштаб инфраструктуры: Количество закупаемых лицензий антивируса выдает точное число рабочих станций.

- Архитектура сети: Упоминание серверного оборудования и коммутаторов (Cisco, MikroTik) позволяет предположить топологию сети.

- Бюджет: Понимаем, сколько компания тратит на ИБ, и стоит ли овчинка выделки.

Часть 2. От модели принтера к RCE: Техническая эксплуатация

Давайте перейдем к "мясу". Почему знание того, что у вас в офисе стоит именно Canon imageRUNNER ADVANCE 6055, так опасно?

2.1. Уравнение взлома: Модель + CVE = Exploit

Когда атакующий знает модель, он пропускает этап идентификации (Banner Grabbing). Ему не нужно посылать запросы на порт 9100 или 80, чтобы узнать, что за устройство ему ответило. Он сразу идет в базы уязвимостей (Exploit DB, NIST NVD).

Статистика последних лет пугающая. Принтеры и МФУ — это "черная дыра" безопасности. Их прошивки (firmware) обновляют крайне редко, часто — никогда с момента покупки.

Реальные примеры векторов атак:

- CVE-2023-23560 (Lexmark): Уязвимость в более чем 130 моделях принтеров. Позволяет удаленное выполнение кода (RCE) через специально сформированный запрос к веб-интерфейсу. Оценка критичности — 9.0. Зная модель из тендера, я точно знаю, сработает ли мой эксплойт.

- Серия CVE-2025 (Canon): Уязвимости (14231, 14233-14237) переполнения буфера. CVSS score 9.3. Это означает, что атакующий может полностью перехватить контроль над устройством, просто отправив на него вредоносный файл задания на печать.

- CVE-2024-6333 (Xerox): Затрагивает популярные офисные "рабочие лошадки" VersaLink и AltaLink. Позволяет выполнять команды с правами администратора.

2.2. Дефолтные пароли: Ключи под ковриком

Если уязвимости требуют технической подготовки, то дефолтные пароли — это просто подарок. Системные администраторы часто меняют пароли на серверах и роутерах, но забывают про принтеры. "Кому нужен принтер?" — думают они.

Зная модель из ТЗ, я открываю руководство администратора (которое тоже гуглится за секунды) и нахожу стандартные креды:

| Производитель | Логин | Пароль | Комментарий |

| HP | admin | blank (пустой) | Часто требует установки пароля при первом входе, но это игнорируют. |

| Xerox | Admin | 1111 | Классика, которая не меняется десятилетиями. |

| Canon | ADMIN | canon | Иногда совпадает с серийным номером, который часто пишут на наклейке (видна на фото в соцсетях). |

| Kyocera | Admin | Admin | Чувствителен к регистру, знание модели помогает не ошибиться. |

| Brother | admin | access | Или initpass. |

Сценарий атаки:

Я нахожу IP-адрес организации (через DNS-записи или Shodan). Если принтер выставлен наружу (что случается пугающе часто), я вхожу с дефолтным паролем. Теперь у меня есть доступ к конфиденциальным документам, сканам паспортов и договоров, которые сохраняются на жестком диске МФУ.

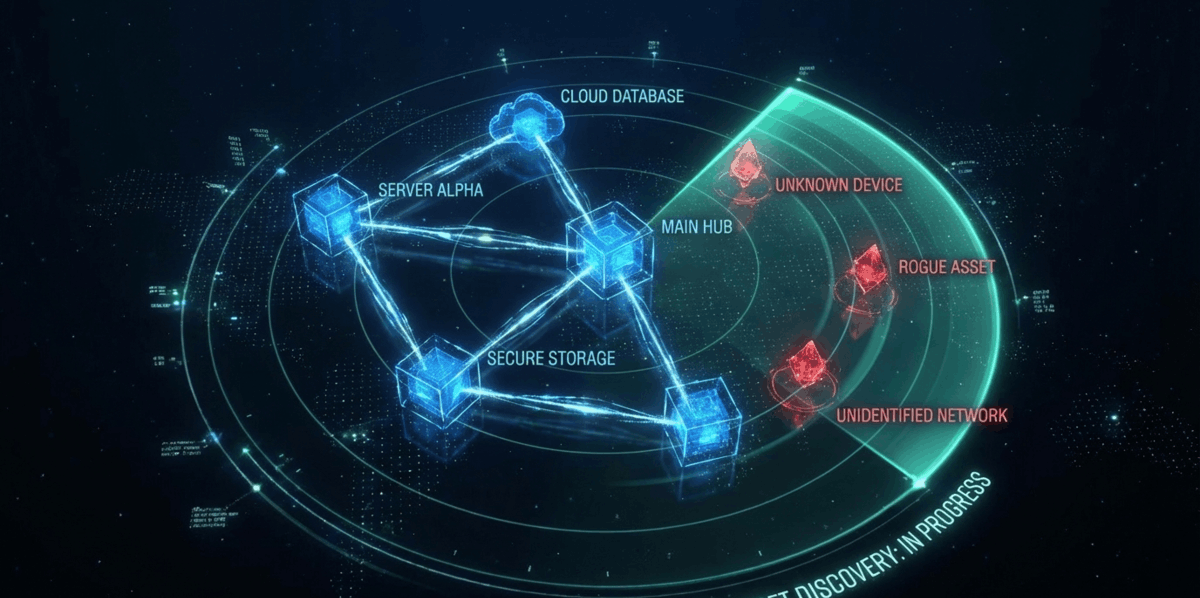

2.3. Pivot: Принтер как плацдарм

Самое страшное — не кража распечаток. Самое страшное — Pivot (Латеральное движение).

Современный МФУ — это полноценный компьютер на Linux или VxWorks. У него есть доступ во внутреннюю сеть, к файловым серверам (SMB shares) для сохранения сканов, и часто — интеграция с Active Directory (LDAP) для авторизации сотрудников по пропускам.

Захватив принтер (через CVE или пароль), я могу:

- Настроить на нем SOCKS-прокси.

- Использовать его как туннель для сканирования внутренней сети, которая недоступна из интернета.

- Извлечь сохраненные учетные данные от LDAP, которые администратор ввел для настройки сканирования в папку. Часто это сервисный аккаунт с правами записи на файловый сервер.

Кейс Aliquippa (2024): Атака на систему водоснабжения в Пенсильвании произошла именно через компрометацию периферийного оборудования с дефолтными паролями. Это привело к угрозе физической безопасности региона.

Часть 3. Социальная инженерия: Магия деталей

Технический взлом требует времени и навыков. Взлом человека (Human Hacking) требует только уверенности и... информации. Тендерная документация дает хакеру то, чего ему обычно не хватает для убедительной лжи — контекст.

Vishing и Pretexting

Представьте себе диалог.

Сценарий 1 (Хакер без подготовки):

— Алло, это техподдержка. У вас вирусы на компьютере. Скажите пароль.

— (Сотрудник): Пошел к черту, я звоню в службу безопасности.

Почему не сработало? Нет контекста, звучит как банальный развод.

Сценарий 2 (Хакер с ТЗ на руках):

— Добрый день, Ирина Владимировна? Это Сергей из компании "Сервис-Принт". Мы выиграли тендер на обслуживание вашей оргтехники на этот год. Я вижу по инвентарной ведомости, у вас в бухгалтерии стоит Kyocera ECOSYS M2040dn. Мы сейчас готовим выезд инженера для замены фотобарабана, но мне нужно уточнить версию прошивки, чтобы захватить нужный чип. Нажмите, пожалуйста, кнопку "Menu", затем "System/Info"... Ага, вижу. Слушайте, у вас прошивка старая, драйвер может слететь. Давайте я вам на почту сброшу патч, запустите его быстро, пока я на линии?

Почему это сработает с вероятностью 60-70%?

- Авторитет: Назван номер тендера и компания.

- Детализация: Названа точная модель принтера, стоящего перед глазами жертвы. Это вызывает мгновенное доверие ("Он видит то же, что и я, значит он свой").

- Помощь: Звонящий предлагает решить проблему (обслуживание), а не создать её.

Добавление 2–3 верифицируемых фактов (модель техники, название отдела) в легенду социальной инженерии повышает её эффективность в разы. Жертва не думает проверять собеседника, потому что когнитивный мозг говорит: "Посторонний не может знать, что у меня на столе стоит именно Kyocera".

Часть 4. Атака через цепочку поставок (Supply Chain)

Госзакупки — это открытая книга не только о заказчике, но и о его партнерах. В итоговых протоколах всегда публикуется Победитель тендера.

Если ваша организация — это неприступная крепость с крутым SOC, EDR и "воздушным зазором", то хакер пойдет другим путем. Он посмотрит, кто выиграл тендер на "Обслуживание локальной вычислительной сети". Допустим, это небольшое ООО "АйТи-Сервис".

У ООО "АйТи-Сервис" нет бюджета на кибербезопасность. Их админы сидят с простыми паролями, а сайт на WordPress не обновлялся три года.

Хакер взламывает подрядчика. Заражает ноутбук выездного системного администратора или подменяет дистрибутивы драйверов на его флешке.

Когда этот администратор придет к вам в защищенный офис выполнять условия госконтракта ("Настройка АРМ"), он своими руками внесет троянского коня за ваш периметр. Это называется Island Hopping — прыжок с острова на остров.

Статистика: В 2024 году 75% крупных взломов включали элемент атаки через доверенного третьего лицо (Third-party). И список этих "третьих лиц" вы сами публикуете на сайте закупок.

Часть 5. Метаданные: Скрытый слой информации

Часто само ТЗ — это документ Word (.doc, .docx) или таблица Excel (.xlsx). Скачивая эти файлы, я интересуюсь не только текстом. Меня интересуют метаданные (свойства файла).

Большинство сотрудников не очищают метаданные перед публикацией. Что там можно найти?

- Author / Last Modified By: ФИО сотрудника, готовившего документ. Это готовая цель для фишинга (Spear Phishing). "Уважаемая Мария Ивановна, по вашему ТЗ есть вопросы..."

- Software Version: Версия Microsoft Office. Если документ создан в старом Word 2013, я понимаю, что в организации, вероятно, устаревший парк ПО, уязвимый для известных эксплойтов.

- Внутренние пути к файлам: Часто в OLE-структуре документа сохраняются ссылки на принтеры или сетевые шары. Например: \\fileserver01\Secret\Budget2026\Tender.docx.

Это дарит мне:- Схему именования серверов (fileserver01).

- Названия скрытых сетевых папок (Secret, Budget2026).

- Имя пользователя домена.

Часть 6. Зона поражения: Кому стоит напрячься прямо сейчас

Не все организации одинаково интересны хакерам, но некоторые сами рисуют на своей спине мишень, публикуя детальные ТЗ. Если вы узнали себя в этом списке, ваш риск взлома через «тендерную разведку» критический.

- Бухгалтерия и HR-департаменты

- Маркер: Закупка мощных потоковых сканеров и МФУ Enterprise-класса.

- Риск: МФУ в этих отделах — это не принтеры, это хранилища данных. На их жестких дисках лежат сканы паспортов, трудовых договоров, финансовых отчетов. Взлом одного такого устройства через известную CVE дает атакующему базу персональных данных всей компании.

- Проектные бюро и инженерные организации

- Маркер: Закупка плоттеров (HP DesignJet), графических станций с картами NVIDIA Quadro/RTX, лицензий AutoCAD/Revit.

- Риск: Промышленный шпионаж. Хакер видит специфическое оборудование и понимает: здесь лежат чертежи, интеллектуальная собственность и схемы критической инфраструктуры. Это гораздо дороже, чем просто "положить сайт".

- Муниципальные учреждения и больницы

- Маркер: Огромные списки разношерстного, часто устаревшего оборудования в одном лоте.

- Риск: Обычно здесь слабый бюджет на ИБ, но огромный массив чувствительных данных граждан. Детальное ТЗ для хакера здесь — как инструкция по сборке LEGO: "Взломай это старое МФУ, чтобы попасть в базу пациентов".

- IT-Подрядчики и Интеграторы

- Маркер: Победа в тендерах на обслуживание чужой инфраструктуры.

- Риск: Вы становитесь идеальным транспортом для вируса (Supply Chain Attack). Вас ломают не ради ваших данных, а чтобы получить ключи от дверей ваших крупных заказчиков.

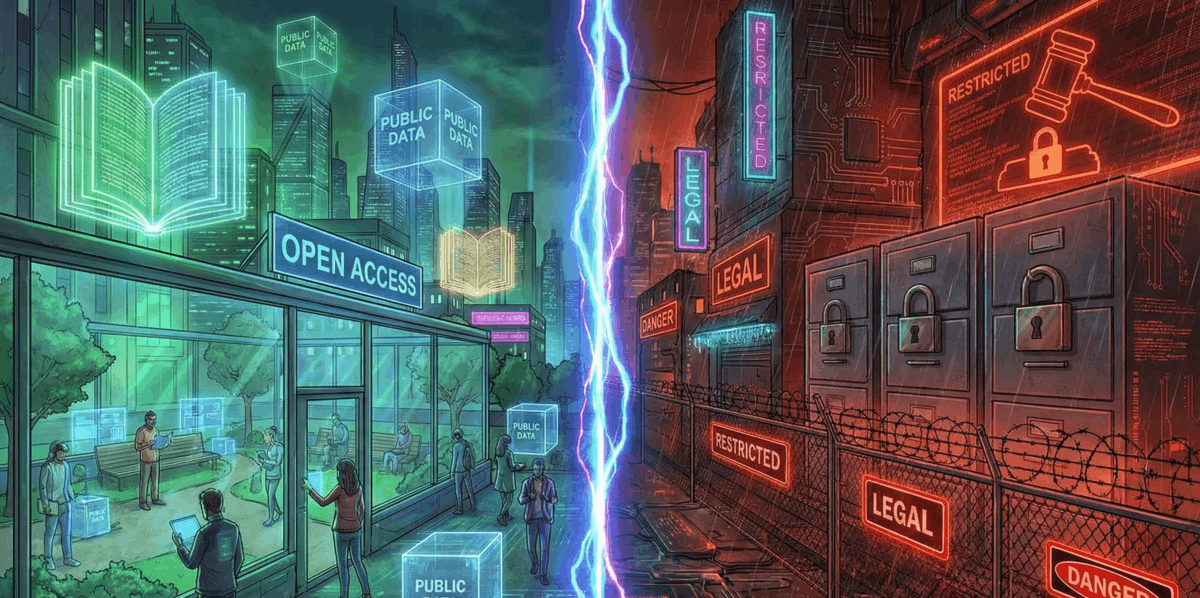

Часть 7. Конфликт интересов: Закон vs OPSEC

Мы подошли к главному противоречию.

Законы при госзакупках требуют максимальной прозрачности. Это инструмент борьбы с коррупцией. Если вы напишете "Закупаем какой-то компьютер", вас обвинят в ограничении конкуренции или попытке закупить у "своего" поставщика. Вы обязаны дать характеристики.

OPSEC (Операционная безопасность) требует максимальной скрытности. Любая деталь о вашей инфраструктуре облегчает работу врагу.

Организация оказывается в патовой ситуации:

- Скроешь данные — получишь штраф.

- Опубликуешь данные — получишь APT-атаку и шифровальщик.

Что делать? Практические стратегии защиты

Мы не можем отменить закон, но мы можем адаптировать процессы, чтобы минимизировать ущерб.

1. Функциональное обезличивание

Вместо указания конкретной модели, используйте детальное функциональное описание с припиской "или эквивалент" (что и так требует закон, но часто пишут конкретику).

- Плохо: "Закупка 10 штук Cisco Catalyst 2960-X". (Хакер ищет эксплойты под Cisco IOS).

- Лучше: "Коммутатор уровня доступа, 24 порта 1GbE, поддержка PoE+, VLAN (802.1Q), CLI управление, пропускная способность не менее 50 Гбит/с".

Это усложняет жизнь хакеру. Ему придется гадать: это Cisco? Huawei? Eltex? Поверхность атаки становится размытой.

2. Гигиена метаданных

Внедрите жесткий регламент: ни один файл не покидает периметр организации без очистки метаданных.

- Используйте встроенный в Office "Document Inspector" -> "Remove All".

- Конвертируйте Word в PDF (это убивает часть метаданных редактирования, хотя и не все).

- Используйте автоматизированные DLP-системы, которые стрипают (вырезают) метаданные на шлюзе.

3. Внутренняя паранойя (Training)

Обучите сотрудников: "Информация о нашей технике публична. Если вам звонят и называют модель вашего принтера — это НЕ значит, что звонит свой. Это может быть хакер, прочитавший тендер"

Это самое дешевое и эффективное средство защиты.

4. Сегментация сети

Примите как факт: модели ваших принтеров известны, и они будут атакованы.

Поэтому принтеры должны жить в отдельном VLAN. У них не должно быть доступа в интернет. У них не должно быть доступа к серверам контроллеров домена. Только порт 9100/515 от принт-сервера и ничего более. Если хакер взломает принтер, он должен оказаться в цифровой тюрьме, а не в центре вашей сети.

Экономика взлома

Тендерная площадка — это меню в дорогом ресторане для киберпреступника. В нем подробно расписаны все ингредиенты вашей IT-инфраструктуры, от гарнира (принтеры) до основного блюда (серверы и базы данных). Вы не можете закрыть ресторан (перестать закупать технику), но вы обязаны перестать публиковать секретные рецепты шеф-повара в открытом доступе.

Помните: каждый документ, который вы выкладываете в сеть, должен проходить проверку не только юристами, но и отделом ИБ на соответствие здравому смыслу.

Запомните формулу, которая определяет вашу безопасность в эпоху OSINT:

«Стоимость атаки обратно пропорциональна детализации вашего технического задания. Любая лишняя строчка в спецификации — это скидка, которую вы даете хакеру на взлом вашей инфраструктуры».

Не субсидируйте работу киберпреступников своим бюджетом времени. Обезличивайте данные, чистите метаданные и управляйте тем, что раскрываете.