Представьте, что вы управляете сетью из 50 пекарен. Каждый день санитарный инспектор может проверить любую из них на соответствие строгим нормам: чистота полов, температура в холодильниках, свежесть продуктов. Если вы будете лично объезжать каждую точку с чек-листом, это займет недели. Но что еще хуже — человеческий фактор. В одной пекарне вы установили новый датчик температуры, а в другой забыли. В итоге холодильник выходит из строя, и вы теряете продукцию на миллионы рублей из-за одной оплошности.

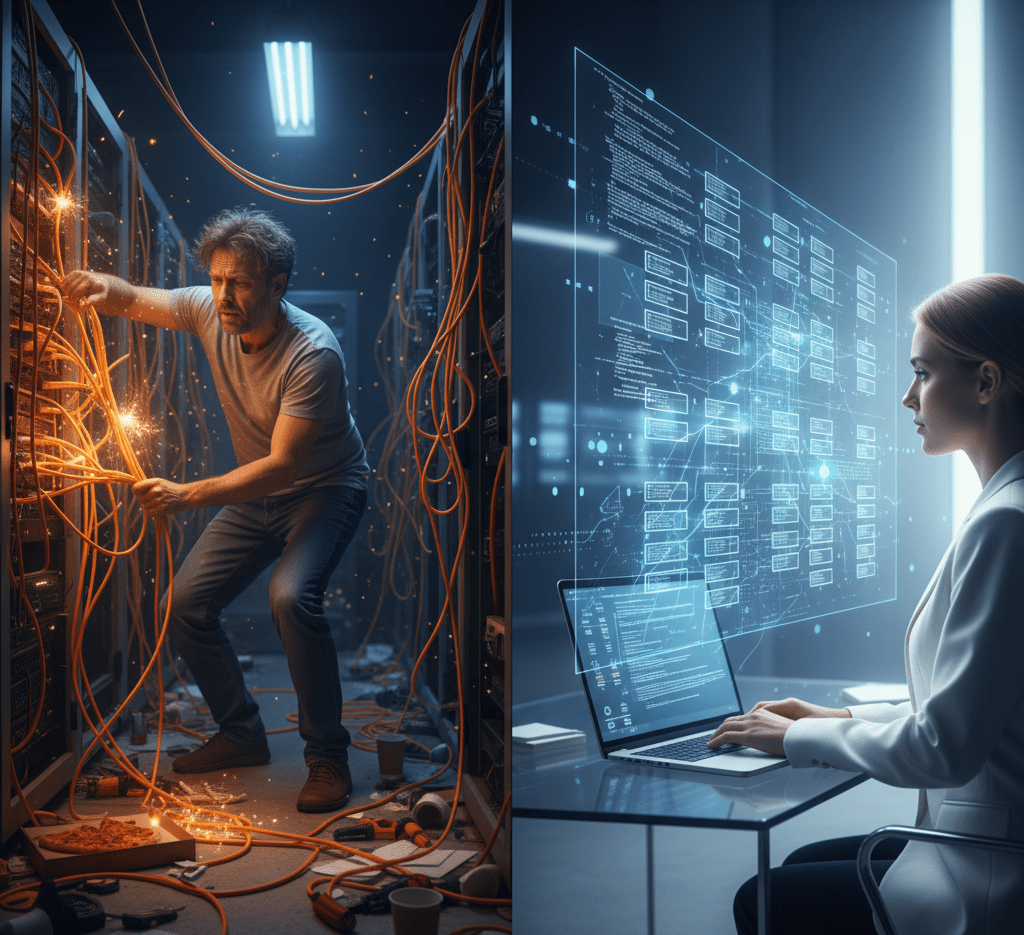

Администрирование и безопасность IT-инфраструктуры работают по тому же принципу, но цена ошибки здесь неизмеримо выше. Ручная настройка каждого сервера — это прямой путь к несоответствиям, уязвимостям и проваленным аудитам.

Security as Code (SaC) — это современный подход, который меняет правила игры. Вместо ручных проверок вы один раз описываете все требования безопасности в виде кода. Затем автоматизированная система применяет эти правила ко всей инфраструктуре — десяткам, сотням или даже тысячам серверов — одновременно и непрерывно. В результате ошибки исключаются, время сокращается в сотни раз, и каждый сервер приводится к единому, безопасному и полностью соответствующему стандартам состоянию.

В этой статье мы подробно разберем, почему ручное администрирование стало нежизнеспособным, как с помощью инструментов вроде Ansible и Terraform автоматизировать соответствие требованиям ОАЦ РБ, и какие реальные экономические выгоды это приносит бизнесу.

Неизбежный провал ручного администрирования

Годами системные администраторы были героями, которые вручную настраивали серверы, исправляли ошибки и поддерживали работу систем. Но с ростом сложности инфраструктур этот подход перестал работать. Он порождает системные проблемы, которые невозможно решить простым увеличением штата.

- Человеческий фактор и ошибки. Администратор может устать, отвлечься или просто забыть применить важный патч на одном из 200 серверов. Одна пропущенная настройка в политике паролей или правах доступа к файлу /etc/shadow может стать точкой входа для злоумышленника.

- Проблема масштабирования. Настроить 5 серверов вручную — выполнимо. Настроить 50 — уже вызов. А 500? Ручной подход не масштабируется. Каждый новый сервер — это часы рутинной работы и новый потенциальный источник несоответствий.

- Дрифт конфигураций (Configuration Drift). Со временем конфигурации серверов, которые изначально были одинаковыми, начинают "расходиться". Один администратор внес срочное изменение напрямую на сервере, другой установил дополнительный пакет для отладки и забыл удалить. В итоге через полгода у вас зоопарк уникальных систем, управлять которым и обеспечивать безопасность невозможно.

- Медленная реакция на угрозы. Появилась новая критическая уязвимость (zero-day). При ручном подходе, пока администраторы начнут обновлять все системы, пройдут часы или даже дни. За это время инфраструктура остается беззащитной.

- Кошмар аудита. Подготовка к аудиту, особенно по строгим стандартам ОАЦ РБ, превращается в многонедельный марафон по проверке сотен параметров на каждом сервере. Отчеты готовятся вручную, основаны на словах и скриншотах, а не на реальных, доказуемых данных. Аудиторы почти всегда находят несоответствия.

Что такое Security as Code? Новая парадигма

Security as Code (SaC) — это практика интеграции задач по обеспечению безопасности в процессы DevOps путем описания их в виде кода. Вместо кликов в интерфейсе или команд в терминале вы создаете файлы с кодом, которые определяют, какой должна быть ваша безопасная инфраструктура.

Этот подход является частью более широкой концепции Infrastructure as Code (IaC) и культуры DevSecOps, где безопасность — это общая ответственность, встроенная в каждый этап жизненного цикла разработки, а не запоздалая проверка перед запуском.

Ключевые принципы SaC:

- Декларативность и императивность. Вы описываете либо конечное желаемое состояние системы (декларативный подход, как в Terraform), либо последовательность шагов для достижения этого состояния (императивный подход, как в Ansible).

- Версионирование. Все файлы конфигурации хранятся в системе контроля версий, такой как Git. Вы всегда знаете, кто, когда и какое изменение внес. Если новая политика вызвала сбой, вы можете откатиться на предыдущую рабочую версию за секунды.

- Автоматизация. Код выполняется машиной, а не человеком. Это гарантирует скорость, повторяемость и отсутствие ошибок из-за невнимательности.

- Непрерывность. Проверки безопасности и применение политик выполняются не раз в квартал перед аудитом, а непрерывно: каждый час, каждый день или при каждом изменении кода.

Реальные примеры, подтверждающие эффективность

Теория звучит хорошо, но как это работает на практике? Рассмотрим три реальных сценария.

Пример 1: Финансовая компания с 200 серверами (до и после)

До внедрения Security as Code:

Администратор Иван отвечал за соответствие парка из 200 серверов внутренним политикам и требованиям регулятора. Его ежемесячная рутина включала ручной вход на каждый сервер для проверки и настройки политики паролей, прав доступа и логирования. Этот процесс занимал около 40 часов в месяц (полная рабочая неделя). Из-за монотонности Иван периодически допускал ошибки: на одном сервере забывал выставить сложность пароля, на другом — неправильно настраивал ротацию логов. В результате ежегодные аудиты всегда выявляли несоответствия, что приводило к штрафам и репутационным потерям.

После внедрения Ansible для автоматизации:

Иван потратил 3 часа на написание одного Ansible playbook объемом около 300 строк кода. В этом файле он описал все требования к безопасности: минимальная длина и сложность пароля, правила блокировки учетных записей, настройки системы аудита auditd, корректные права на системные файлы.

- Результат: Теперь полная настройка всех 200 серверов занимает 15 минут вместо 40 часов.

- Непрерывность: Playbook запускается автоматически по расписанию каждый час. Если другой администратор вручную изменит критическую настройку, система при следующем запуске автоматически вернет ее в правильное состояние, зафиксировав инцидент.

- Экономия: Ежемесячные затраты времени сократились с 40 до 2 часов (на поддержку и обновление playbook), что означает экономию 95% времени. За год это составляет 456 часов — почти 3 месяца работы одного специалиста.

Пример 2: Госучреждение и аудит ОАЦ РБ

Государственное учреждение должно регулярно проходить проверки на соответствие требованиям Оперативно-аналитического центра при Президенте Республики Беларусь (ОАЦ РБ).

Ручной подход:

За месяц до аудита начинался аврал. Администраторы распечатывали чек-листы, вручную проверяли десятки параметров на каждом сервере, составляли многостраничные отчеты. Процесс был долгим, нервным, и аудиторы все равно находили упущения, потому что человеческий глаз не способен заметить все. Подготовка занимала 3 недели.

При подходе Infrastructure as Code:

Все требования ОАЦ РБ были формализованы и закодированы в виде Ansible-playbook и Terraform-конфигураций.

- Автоматизированная проверка: Система сама проверяла все серверы на соответствие каждый день.

- Доказуемые отчеты: Отчет для аудитора генерировался автоматически. Вместо слов "мы проверили" он содержал машинные логи, подтверждающие, что на каждом сервере в такое-то время была успешно применена требуемая конфигурация.

- Самоисправление: Если обнаруживалось отклонение, система не просто сообщала о нем, а автоматически исправляла его.

- Результат: Время подготовки к аудиту сократилось с 3 недель до 2 дней. Аудиторы с первого раза не нашли ни одного существенного замечания, так как им был предоставлен полный, логированный отчет о состоянии системы.

Пример 3: Компания с динамической облачной инфраструктурой

Крупная e-commerce компания развернула свою платформу на 15 микросервисах в облаке AWS. Каждый микросервис (веб-сервер, база данных, система аналитики) имел свои уникальные требования к безопасности.

С ручным подходом:

Управлять такой динамичной средой вручную практически невозможно. Новые версии микросервисов развертываются несколько раз в день. При изменении общего требования (например, ОАЦ РБ обновил политику сложности паролей) администраторам приходилось бы вручную вносить изменения на всех 15 сервисах, рискуя что-то упустить. Одна ошибка в настройке firewall для одного сервиса могла привести к компрометации всей системы.

С Terraform + Ansible:

Вся инфраструктура и ее правила безопасности были описаны как код.

- Terraform: Описывал, что нужно создать (виртуальные машины, сети, группы безопасности).

- Ansible: Описывал, как настроить созданные ресурсы в соответствии с политиками.

- Гибкость: Все требования ОАЦ РБ были вынесены в отдельный файл переменных. Когда потребовалось изменить минимальную длину пароля с 8 до 12 символов, команда изменила одну строку в одном файле. После запуска конвейера CI/CD все 15 сервисов были обновлены за 10 минут без остановки работы.

- Результат: Время развертывания новой безопасной инфраструктуры сократилось с 2 недель до 2 часов. Безопасность стала встроенной характеристикой системы, а не ручной задачей.

Как это работает: Три слоя автоматизации

Автоматизация безопасности строится на нескольких технологических слоях, где каждый инструмент выполняет свою задачу.

1. Terraform — создание инфраструктуры (ЧТО создавать)

Terraform — это инструмент для декларативного описания инфраструктуры. Вы не говорите ему, как создать сервер, вы описываете, каким он должен быть (тип инстанса, операционная система, сетевые настройки).

Пример кода:

# main.tf

resource "aws_instance" "web_server" {

ami = "ami-0c55b159cbfafe1f0" // Образ Ubuntu 22.04 LTS

instance_type = "t3.medium"

tags = {

Name = "oac-compliant-server"

Environment = "production"

}

}Преимущества Terraform:

- Воспроизводимость: Гарантирует создание идентичной инфраструктуры в средах разработки, тестирования и продакшена, устраняя проблему "у меня на машине все работало".

- Прозрачность: Весь код хранится в Git. Любое изменение проходит через code review, и вы всегда видите полную историю инфраструктуры.

- Управление состоянием: Terraform хранит информацию о созданной инфраструктуре, что позволяет ему отслеживать дрифт и планировать изменения, прежде чем их применять.

2. Ansible — настройка и применение политик (КАК настраивать)

После того как Terraform создал "голые" серверы, в дело вступает Ansible. Он подключается к ним по стандартному протоколу SSH и выполняет задачи по настройке: устанавливает ПО, конфигурирует сервисы, применяет политики безопасности.

Пример задачи Ansible:

# tasks.yml

- name: OAC RB | Установить минимальную длину пароля

lineinfile:

path: /etc/login.defs

regexp: '^PASS_MIN_LEN'

line: 'PASS_MIN_LEN 12' # Требование: минимум 12 символовТри критических проверки для ОАЦ РБ, которые выполняет Ansible:

- Проверка 1: Политика паролей. Система проверяет и принудительно устанавливает:

- Минимальная длина пароля (12+ символов).

- Требования к сложности (наличие букв разного регистра, цифр, спецсимволов).

- Максимальный срок действия пароля (например, 90 дней).

- Блокировка учетной записи после 5 неудачных попыток входа.

- Проверка 2: Аудит и логирование. Система настраивает сервис auditd для отслеживания всех критических событий:

- Изменения в файлах /etc/passwd, /etc/group, /etc/shadow.

- Попытки входа в систему (успешные и неуспешные).

- Использование команды sudo.

- Гарантирует, что логи хранятся не менее 365 дней.

- Проверка 3: Права доступа к файлам. Система гарантирует, что критические файлы имеют правильные права доступа (permissions):

- /etc/shadow (хэши паролей): 0640 (читать может только root и члены группы shadow).

- /etc/passwd (информация о пользователях): 0644 (читать могут все, писать — только root).

- /etc/ssh/sshd_config (конфигурация SSH): 0600 (читать и писать может только root).

3. CI/CD — интеграция и непрерывность

В современных компаниях Terraform и Ansible не запускаются вручную. Они интегрированы в конвейер непрерывной интеграции и доставки (CI/CD), например, на базе GitLab CI или Jenkins.

Типичный рабочий процесс:

- Изменение в коде: Инженер вносит изменение в Ansible playbook или Terraform-файл и отправляет его в Git.

- Автоматическая проверка: CI/CD система автоматически запускает статические анализаторы кода (ansible-lint, tflint) и инструменты проверки безопасности (checkov), которые ищут ошибки и уязвимости в коде.

- Планирование: Система выполняет terraform plan, чтобы показать, какие изменения будут внесены в инфраструктуру.

- Утверждение: Ответственный сотрудник проверяет план и одобряет изменения.

- Применение: Система автоматически выполняет terraform apply для создания или обновления инфраструктуры, а затем ansible-playbook для ее настройки.

- Отчет: По завершении генерируется отчет, который отправляется в систему мониторинга.

Полный практический Ansible Playbook для соответствия ОАЦ РБ

Этот playbook — реальный пример, который можно адаптировать и использовать для автоматизации базовых требований безопасности.

# Playbook: OAC RB Compliance Automation

# Назначение: автоматическая проверка и применение требований ОАЦ РБ

- name: OAC RB Security Compliance Hardening

hosts: all

become: yes

gather_facts: no

vars:

# Параметры, соответствующие требованиям ОАЦ РБ

min_password_length: 12

password_max_days: 90

account_lockout_attempts: 5

tasks:

# =====================================================

# РАЗДЕЛ 1: ПОЛИТИКА ПАРОЛЕЙ

# =====================================================

- name: Установить минимальную длину пароля

lineinfile:

path: /etc/login.defs

regexp: '^PASS_MIN_LEN'

line: 'PASS_MIN_LEN {{ min_password_length }}'

- name: Установить максимальный возраст пароля

lineinfile:

path: /etc/login.defs

regexp: '^PASS_MAX_DAYS'

line: 'PASS_MAX_DAYS {{ password_max_days }}'

- name: Установить требования сложности пароля (libpam-pwquality)

lineinfile:

path: /etc/security/pwquality.conf

regexp: '^{{ item.key }}'

line: '{{ item.key }} = {{ item.value }}'

loop:

- { key: 'minlen', value: '12' }

- { key: 'dcredit', value: '-1' } # Минимум 1 цифра

- { key: 'ucredit', value: '-1' } # Минимум 1 прописная буква

- { key: 'ocredit', value: '-1' } # Минимум 1 спецсимвол

- { key: 'lcredit', value: '-1' } # Минимум 1 строчная буква

# =====================================================

# РАЗДЕЛ 2: БЛОКИРОВКА АККАУНТА

# =====================================================

- name: Настроить блокировку после неудачных попыток входа

lineinfile:

path: /etc/pam.d/common-auth

insertbefore: '^auth.*pam_unix.so'

line: 'auth required pam_faillock.so preauth silent audit deny={{ account_lockout_attempts }} unlock_time=900'

# =====================================================

# РАЗДЕЛ 3: АУДИТ И ЛОГИРОВАНИЕ (auditd)

# =====================================================

- name: Установить и включить сервис аудита

package:

name: auditd

state: present

notify: Перезагрузить auditd

- name: Настроить правила аудита для ОАЦ РБ

copy:

content: |

-w /etc/passwd -p wa -k passwd_changes

-w /etc/group -p wa -k group_changes

-w /etc/shadow -p wa -k shadow_changes

-w /etc/sudoers -p wa -k sudoers_changes

-w /var/log/auth.log -p wa -k auth_log

-w /etc/ssh/sshd_config -p wa -k sshd_config

-a always,exit -F arch=b64 -S execve -F uid=0 -F auid>=1000 -k root_exec

-e 2

dest: /etc/audit/rules.d/oac_compliance.rules

mode: '0640'

notify: Перезагрузить auditd

# =====================================================

# РАЗДЕЛ 4: ПРАВА ДОСТУПА К ФАЙЛАМ

# =====================================================

- name: Установить корректные права на системные файлы

file:

path: "{{ item.path }}"

owner: root

group: root

mode: "{{ item.mode }}"

loop:

- { path: '/etc/passwd', mode: '0644' }

- { path: '/etc/shadow', mode: '0640' }

- { path: '/etc/ssh/sshd_config', mode: '0600' }

handlers:

- name: Перезагрузить auditd

service:

name: auditd

state: restartedЭкономические и операционные результаты

Переход на Security as Code дает измеримые результаты, которые можно представить руководству.

| Метрика | До внедрения (ручной подход) | После внедрения (SaC) | Улучшение |

| Время применения политики на 100 серверов | 40 часов | 30 минут | 98% ↓ |

| Среднее время исправления уязвимостей (MTTR) | 37 дней | 10 дней | 71% ↓ |

| Количество замечаний при аудите ОАЦ РБ | 15-20 в год | 1-2 в год | 89% ↓ |

| Время подготовки к аудиту | 3 недели | 1 день | 95% ↓ |

| Инциденты безопасности из-за ошибок конфигурации | 8-10 в год | 1-2 в год | 80% ↓ |

Распространенные ошибки при внедрении и как их избежать

- Ошибка: "Мы запустим Ansible один раз для начальной настройки"

- Проблема: Если playbook запущен только один раз, вы не решаете проблему дрифта конфигураций. Любое ручное изменение вернет систему в состояние несоответствия.

- Решение: Настройте автоматический запуск playbook по расписанию (например, каждый час через cron) или через GitOps-инструменты. Система должна непрерывно сверять и приводить серверы в целевое состояние.

- Ошибка: "Playbook слишком сложный, мы уберем часть проверок"

- Проблема: Удаление "неудобных" проверок, например, детального аудита или строгих прав доступа, ради упрощения — это самообман. Это лишает автоматизацию смысла и будет выявлено при первом же серьезном аудите.

- Решение: Все требования регулятора обязательны. Если playbook становится большим, разделите его на логические роли (например, password_policy, audit, ssh_hardening), а не удаляйте функционал.

- Ошибка: "Конфигурации — это не код, версионировать их не нужно"

- Проблема: Без системы контроля версий через полгода никто не сможет ответить, почему была добавлена та или иная настройка. Откат изменений становится невозможным, а совместная работа превращается в хаос.

- Решение: Храните весь код (Terraform, Ansible, скрипты) в Git. Используйте осмысленные сообщения коммитов. История изменений — это ваша лучшая документация.

Безопасность как код — это новая реальность

Security as Code — это не просто набор инструментов, а фундаментальное изменение культуры и подхода к управлению IT-инфраструктурой.

- Вместо ручного входа на каждый сервер — пишем код один раз, который применяется везде одинаково.

- Вместо надежды, что администратор ничего не забыл — автоматизируем проверку соответствия каждый час.

- Вместо недель подготовки к аудиту — генерируем отчеты автоматически на основе доказуемых данных.

Компании, внедрившие этот подход, сообщают о радикальном сокращении времени на исправление уязвимостей (до 71%), уменьшении проблем при аудитах (до 89%) и колоссальной экономии времени и ресурсов IT-отделов.

Инструменты доступны, практики доказали свою эффективность, а результаты говорят сами за себя. Вопрос больше не в том, нужно ли переходить на Security as Code, а в том, когда ваша организация начнет кодировать безопасность вместо того, чтобы проверять ее вручную.