Смерть классического периметра

Еще 15 лет назад работа начальника службы информационной безопасности (CISO) была понятна: у вас есть офисное здание, серверная комната в подвале, один интернет-шлюз и фаервол. Всё, что внутри — доверенное (Trusted), всё, что снаружи — враждебное (Untrusted). Периметр был четкой линией, которую можно было нарисовать на бумаге.

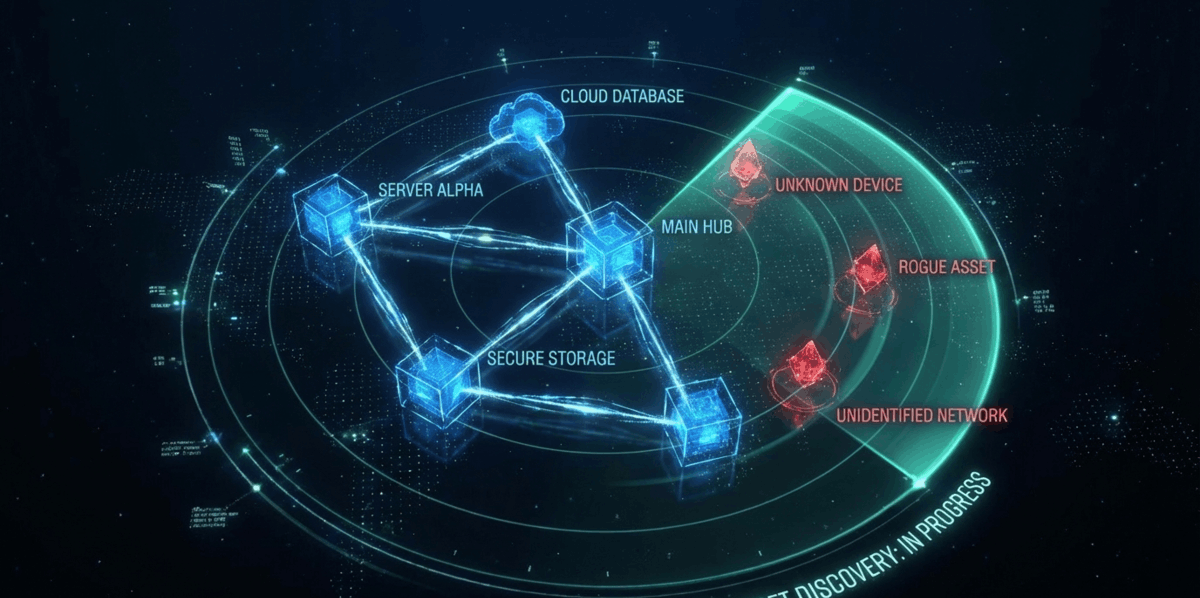

Сегодня этой линии не существует. Цифровая трансформация, массовая миграция в облака, удаленная работа и культура DevOps стерли границы. Периметр компании теперь находится везде, где есть её данные:

- В S3-бакете разработчика, развернутом в AWS за 5 минут с кредитки.

- В SaaS-приложении для управления проектами, которое маркетологи купили в обход IT-отдела.

- В репозитории на GitHub, где подрядчик случайно забыл API-ключи.

- На забытом тестовом сервере, поднятом три года назад для демо-версии и так и не выключенном.

В этой реальности традиционные методы инвентаризации (CMDB, Excel-таблицы) не работают. Они статичны, а инфраструктура динамична. Именно здесь на сцену выходит EASM (External Attack Surface Management).

EASM — это не просто сканирование портов. Это непрерывный процесс инвентаризации, мониторинга и управления цифровыми активами через призму внешнего атакующего. Это OSINT (Open-Source Intelligence), поставленный на промышленные рельсы. Если вы не знаете, как выглядит ваша компания снаружи, вы не можете её защитить. Хакеры же видят её именно так.

Эта статья — исчерпывающее руководство по построению реестра внешних активов, выявлению Shadow IT и внедрению метрик контроля цифрового хаоса.

Часть 1. Таксономия активов: Что мы защищаем?

Прежде чем искать, нужно понять, что является «активом». В контексте EASM актив — это любой цифровой объект, доступный из интернета, компрометация или отказ которого может нанести ущерб организации.

Мы делим активы на 8 ключевых доменов.

1. Сетевые активы (Network Assets)

Фундамент инфраструктуры.

- Домены и поддомены: От корневого corp.com до технических api.dev.corp.com. Сюда же входят домены для маркетинговых кампаний, лендинги продуктов и «заброшенные» домены.

- IP-адреса и CIDR: Блоки адресов, принадлежащие компании (PI-адреса) или арендованные у провайдеров.

- ASN (Autonomous System Numbers): Если компания крупная, она может иметь свою автономную систему. Это критически важный маркер для поиска всех IP-диапазонов.

2. Облачная инфраструктура (Cloud Infrastructure)

Самый быстрорастущий и опасный сегмент.

- Compute: Виртуальные машины (EC2, Droplets, VM), которые могут подниматься и исчезать за часы.

- Storage: Объектные хранилища (S3, Blobs). Неправильно настроенные права доступа здесь — причина 80% утечек данных.

- Serverless & Containers: Кластеры Kubernetes, функции Lambda. Часто имеют публичные endpoint’ы, о которых забывают администраторы.

3. Приложения и сервисы (Apps & Services)

Точки входа для пользователей и атакующих.

- Web-приложения: Корпоративные порталы, ERP, CRM, веб-мейл.

- API: REST, GraphQL, SOAP. Самый недооцененный актив. Часто API не имеют документации (Zombie API), но доступны извне.

- Шлюзы доступа: VPN-концентраторы, RDP-шлюзы, Citrix.

4. Shadow IT и SaaS

Активы, которые «не существуют» для IT-отдела, но существуют для хакеров.

- Аккаунты в Trello, Notion, Slack, Jira, созданные сотрудниками на корпоративные почты, но без централизованного управления (SSO).

- Хостинг у третьих сторон (например, блог компании на WordPress.com или Medium).

5. Бренд и цифровые идентификаторы

- Тайпосквоттинг (Typosquatting): Домены, похожие на ваши (c0mpany.com), зарегистрированные злоумышленниками для фишинга. EASM должен их отслеживать.

- Соцсети: Официальные и фейковые аккаунты, которые могут использоваться для социальной инженерии.

6. Мобильная экосистема

- Официальные приложения в App Store / Google Play.

- Тестовые сборки (TestFlight, APK файлы на форумах).

- Приложения, опубликованные от имени разработчиков (а не компании), но содержащие код компании.

7. Репозитории и код

- Официальные аккаунты на GitHub/GitLab.

- Личные аккаунты разработчиков, которые форкнули рабочий проект домой, чтобы «доделать на выходных». Это главный источник утечек секретов (hardcoded credentials).

8. Криптография и сертификаты

- SSL/TLS сертификаты.

- SSH-ключи, случайно попавшие в публичный доступ.

Часть 2. Модель покрытия: Матрица видимости

В EASM мы используем концепцию «Айсберга». То, что вы видите — это вершина. То, что вас потопит — под водой.

1. Known-Known (Известное Известное)

Это активы, которые задокументированы в вашей CMDB (Configuration Management Database).

- Характеристика: IT-отдел знает о них, патчит их, мониторит их.

- Риск: Умеренный. Риск возникает только из-за zero-day уязвимостей или ошибок конфигурации.

- Проблема: В большинстве компаний это лишь 60-70% реальной инфраструктуры.

2. Known-Unknown (Известное Неизвестное)

Это «Теневые ИТ» (Shadow IT). Активы, которые принадлежат вам, но вы о них забыли или не знали.

- Примеры:

- Маркетологи подняли лендинг promo-newyear.com на Tilda и забыли о нем. Через год CMS устарела и стала уязвимой.

- DevOps поднял тестовый сервер test-env.aws.com с копией боевой базы данных для отладки и забыл закрыть порт 3306.

- Риск: Критический. Эти системы не обновляются, не мониторятся SIEM, часто имеют дефолтные пароли. Это черные ходы в вашу сеть.

3. Unknown-Unknown (Неизвестное Неизвестное)

Активы третьих лиц или сложные цепочки поставок.

- Примеры:

- DNS-запись вашего поддомена указывает на сервис (например, Heroku), который вы перестали оплачивать. Злоумышленник регистрирует этот же адрес на Heroku и получает контроль над вашим поддоменом (Subdomain Takeover).

- Взломанный CDN-провайдер, раздающий JS-скрипты на вашем сайте.

Цель EASM: Перевести все активы из категорий Unknown в категорию Known-Known.

Часть 3. Методология Discovery: Охота на активы

Как найти то, что спрятано? Мы используем арсенал OSINT-техник, комбинируя пассивный сбор данных и активное сканирование.

Техника 1: Certificate Transparency (CT) Logs

Это «машина времени» для доменов. Каждый раз, когда Центр Сертификации (CA) выдает SSL-сертификат, он обязан записать это в публичный лог (CT Log).

- Как это работает: Мы мониторим логи (через crt.sh, Censys) на наличие сертификатов для %.example.com.

- Почему это круто: Сертификаты часто выдаются до того, как сервис реально запускается или настраивается DNS. Мы видим планы врага (или своих админов) заранее.

- Слепые зоны: Не видны Self-signed сертификаты и внутренние домены, не выходящие в паблик.

Техника 2: DNS Enumeration (Брутфорс и Аналитика)

DNS — это телефонная книга интернета. Но в ней нет оглавления, нужно знать имя, чтобы получить номер.

- Словарный перебор (Brute-forcing): Используем гигантские словари (common subdomains) для перебора: api, www, dev, stage, vpn. Инструменты: puredns, masscan.

- Permutations (Мутации): Если мы нашли api-v1.corp.com, скрипт должен автоматически проверить api-v2, api-v3, api-dev. Инструменты: dnsx, altdns.

- Passive DNS: Анализ исторических данных о том, куда резолвились домены раньше (VirusTotal, SecurityTrails). Это помогает найти старые IP, которые могут быть все еще активны.

Техника 3: ASN и IP Mapping

Для крупных компаний поиск по доменам недостаточен. Нужно искать по инфраструктуре.

- ASN Mapping: Определяем номер автономной системы (ASN) компании. Через BGP-лупы (Hurricane Electric) находим все префиксы (блоки IP), анонсируемые этой AS.

- Cloud IP Mapping: Если компания использует AWS/GCP, у нее нет своих ASN. Мы сканируем IP-диапазоны облачных провайдеров, фильтруя их по SSL-сертификатам, принадлежащим компании.

Техника 4: Repository & Code Scanning

Исходный код — это карта сокровищ для хакера.

- GitHub/GitLab API: Поиск всех репозиториев организации.

- Поиск утечек (Secrets detection): Инструменты типа TruffleHog или GitLeaks сканируют историю коммитов.

- Что ищем:

- AKIA... (AWS ключи).

- Authorization: Bearer ... (Токены).

- Внутренние домены, захардкоженные в конфигах (int.db.prod).

- Email-адреса разработчиков для фишинга.

Техника 5: Cloud Storage Enumeration

S3-бакеты имеют глобальное пространство имен.

- Метод: Генерация имен на основе названия компании: company-backup, company-private, company-sql.

- Проверка: Попытка чтения (List Objects) или записи.

- Риск: Часто бакеты создаются с правами "Authenticated Users" (любой пользователь AWS), что де-факто означает публичный доступ.

Техника 6: WHOIS и Reverse WHOIS

- Reverse WHOIS: Поиск всех доменов, зарегистрированных на корпоративный email (admin@corp.com) или юридическое лицо.

- Ценность: Позволяет найти домены, купленные под конкретные проекты, которые не связаны с основным доменом (например, brand-new-product.com), а также домены-паразиты (фишинг).

Часть 4. Проблема Атрибуции: «Наше или не наше?»

В EASM самое страшное — это не пропустить актив, а завалить команду ложноположительными (False Positive) срабатываниями. Если вы принесете админам список из 1000 IP-адресов, и половина окажется чужими, вас перестанут слушать.

Нужна строгая методология верификации собственности.

Сигналы подтверждения (Confidence Score):

- Прямые (High Confidence):

- SSL-сертификат валиден и выдан на организацию (O=Company Name).

- Домен перенаправляет (HTTP 301/302) на основной сайт компании.

- DNS-запись (CNAME/MX) указывает на подтвержденный актив компании.

- Наличие специфического мета-тега или комментария в HTML-коде.

- Косвенные (Medium Confidence):

- WHOIS-данные совпадают (но они часто скрыты Privacy Protection).

- IP-адрес находится в блоке провайдера, типичного для компании.

- Совпадение фавиконки (Favicon hash) с официальным сайтом.

- Слабые (Low Confidence):

- Схожесть названия в домене.

- Похожий стек технологий (Server header).

Работа с подрядчиками:

Активы подрядчиков (partner.corp.com) — это серая зона. Технически это ваш субдомен, но управляется он сервером подрядчика.

- Риск: Если подрядчик уязвим, хакер может использовать доверие к вашему домену для атак на ваших сотрудников (Cookie stealing, Phishing).

- Решение: Такие активы должны быть в реестре с пометкой Managed by Third Party и требовать отдельного SLA по безопасности.

Часть 5. Реестр Активов: Единый источник истины

EASM — это данные. Эти данные должны жить в структурированной базе (Asset Inventory).

Структура идеального реестра:

Каждая запись актива должна содержать не только IP и имя, но и контекст:

| Поле | Описание | Пример |

| Asset ID | Уникальный ключ | AST-001 |

| FQDN / IP | Адрес | api.staging.corp.com |

| Type | Тип актива | Subdomain, API Endpoint |

| Source | Откуда узнали | Certificate Transparency |

| Discovery Date | Дата первого обнаружения | 2026-01-27 |

| Owner | Ответственный (ФИО/Деп.) | DevOps Team / Ivanov |

| Status | Состояние | Active, Abandoned, False Positive |

| Tech Stack | Технологии (fingerprinting) | Nginx 1.18, Laravel, Vue.js |

| Exposure | Открытые порты/уязвимости | Port 22 Open, CVE-2025-XXXX |

| Verification | Метод подтверждения | SSL Org Match |

Критичность актива (Criticality Level):

Не все активы равны. dev-test.corp.com менее важен, чем api.corp.com. Реестр должен автоматически присваивать критичность на основе:

- Наличия PII (персональных данных).

- Связи с продуктовыми системами.

- Ключевых слов в названии (prod, payment, admin).

Часть 6. Метрики EASM: Язык цифр для C-Level

Как доказать руководству, что EASM работает? Используйте KPI, отражающие динамику и контроль.

1. Coverage (Покрытие)

- Суть: Какой процент реального интернета мы видим?

- Формула: (Активы в реестре EASM) / (Предполагаемое общее число) * 100%.

- Как использовать: Сравниваем данные EASM с данными внутренней CMDB. Если CMDB видит 500 хостов, а EASM — 800, значит, у вас 300 теневых активов. Это мощный аргумент для бюджета.

2. Drift (Дрейф инфраструктуры)

- Суть: Насколько быстро меняется ваша сеть?

- Формула: (Новые + Измененные + Удаленные активы) / Общее число.

- Интерпретация: Drift > 10% в месяц говорит о хаосе в процессах управления изменениями (Change Management).

3. Mean Time to Detect (MTTD)

- Суть: Скорость реакции. Сколько времени проходит от момента, когда админ ошибочно открыл порт RDP в интернет, до момента, когда EASM это заметил?

- Цель: Для критических активов — менее 24 часов (в идеале — near real-time). Для остальных — до 7 дней.

4. Exposure Reduction (Снижение экспозиции)

- Суть: Эффективность устранения.

- Формула: % критических проблем (открытые базы данных, админки наружу), устраненных за отчетный период.

- Цель: Постоянный рост показателя. Мы должны закрывать дыры быстрее, чем они появляются.

Часть 7. Интеграция и Автоматизация: EASM Pipeline

Вручную искать активы можно в компании на 50 человек. В Enterprise нужен конвейер.

Архитектура EASM Pipeline:

- Discovery Layer (Сканеры):

- Запускаются по расписанию (cron) или событийно.

- Инструменты: Amass, Subfinder, Masscan, Cloud_enum.

- Выход: Сырой список потенциальных активов.

- Enrichment Layer (Обогащение):

- Проверка живых хостов (httpx).

- Определение технологий (nuclei, wappalyzer).

- Геолокация IP, определение провайдера.

- Correlation & Verification (Мозг):

- Сравнение с "белым списком" (CMDB).

- Отсеивание False Positives.

- Определение владельца актива.

- Action Layer (Реакция):

- SIEM: Отправка логов о новых активах для корреляции с событиями безопасности.

- Ticketing (Jira/ServiceNow): Автоматическое создание тикетов.

- Пример: "Найден новый домен staging.corp.com с открытым .git. Приоритет: Критический. Назначено на: Web Security Team."

- Vuln Management: Добавление новых IP в расписание сканеров уязвимостей (Nessus/Qualys).

От хаоса к контролю

EASM — это не проект с датой окончания. Это гигиеническая процедура, такая же важная, как чистка зубов. Цифровой периметр современной компании — это живой организм, который постоянно растет, мутирует и сбрасывает старую кожу.

Главные выводы:

- Shadow IT неизбежен. Не пытайтесь запретить разработчикам поднимать тестовые стенды. Пытайтесь обнаружить их быстрее, чем хакеры.

- Знание — сила. Вы не можете защитить то, о чем не знаете. Реестр активов EASM должен стать "единым источником правды" для IT и Security.

- Автоматизация — ключ. Объем данных слишком велик для ручного разбора. Инвестируйте в пайплайны и интеграцию инструментов.

Бизнес-ценность EASM проста: компания, которая видит 100% своего периметра, тратит деньги на защиту реальных дверей, а не строит стены в чистом поле, пока враг заходит через открытое окно в подвале.